Réalisez-vous que tout ce que vous avez bâti est à un clic d’être détruit?

Peu importe la taille de votre entreprise, vous êtes désormais une cible. Les cybers terroristes ont trouvé leur cheval de bataille et il se nomme : Rançongiciel.

Avec la mention de certaines attaques dans les bulletins de nouvelles, vous devez être conscient qu’il ne s’agit plus d’une chimère, mais d’un risque bien réel. Et ce que vous voyez aux nouvelles n’est que la pointe de l’iceberg puisque cela représente moins d’un pour cent des cas.

Selon l’ordre des CPA, en 2017, une entreprise sur 5 au Canada a subi une brèche de sécurité. Imaginez quels pourraients les chiffres en 2021?

Vous vous pensez en sécurité derrière votre pare-feu?

Avant la pandémie, nous informions déjà nos clients qu’ils devaient revoir le paradigme du « périmètre ». Il n’était déjà plus vrai que si les postes étaient tous derrière un pare-feu corporatif, ils étaient en sécurité. Leurs données devaient être en mesure de s’autodéfendre.

Alors, lorsque à cause du confinement, les départements d’informatiques ont dû permettre l’accès à distance à ces mêmes systèmes et données, le paradigme du périmètre venait d’essuyer sa première tempête.

Et qui dit tempête, dit pirates.

À chaque instabilité sociale, nous pouvons voir une hausse des attaques. La pandémie n’y a pas fait exception et le retour au bureau pourrait être également une autre opportunité.

Mais qu’entendez-vous par “à un clic d’être détruit”?

Voici quelques points ce qu’il peut arriver :

- Un employé reçoit sur son poste de travail corporatif un courriel qu’il croit légitime et qui ressemble en tout point à un bon de commande de l’un de vos clients. Il décide donc d’ouvrir le PDF joint à ce courriel.

- Lors de l’ouverture, l’ordinateur semble avoir un problème pendant une minute ou deux et ensuite tout revient à la normale.

- En arrière-plan, l’ordinateur a mis en place une série de portes et d’outils pour que les cybers terroristes puissent avoir accès à distance, et ce, malgré votre pare-feu, votre VPN et autres protections.

- Quelques semaines plus tard, lorsque tout le monde se connecte, vous découvrez avec horreur que tous vos appareils ont été chiffrés à votre insu pendant la nuit. Tous les portables, ordinateurs et serveurs sont désormais hors d’usage.

- Vous engagez une équipe d’experts, qui, si vous êtes très chanceux, vont vous remettre sur pieds entre 1 et 3 mois, selon la taille de votre entreprise.

- Entre-temps, tous vos projets sont arrêtés, vous n’avez plus aucun revenu et vous de la remise sur pied de votre entreprise à vos coûts habituels.

Il faut savoir que 95% des logiciels malveillants sont distribués via courriel. Parmis toutes les PMEs qui ont été victime d’une cyberattaque, 60% ont fermé boutique les 6 mois suivants l’incident.

Vous comprenez que vous êtes probablement plus vulnérable que vous le pensez.

Les criminels s’organisent en syndicat

Il n’y a pas que le milieu des affaires qui a dû se réinventer durant la pandémie! Les cybers terroristes avaient adopté le mode télétravail bien avant la pandémie. Cette dernière n’a fait qu’accélérer certains de leurs projets.

Ce que l’on sait sur ces cybers terroristes :

- Ce sont des organisations globales, s’exprimant surtout en Russe

- Ils font du recrutement actif via Twitter

- Ils s’organisent au niveau des attaques pour les revendre en tant que service

- Ils mettent en place plusieurs paliers d’attaques, dans différents pays

Il est donc désormais possible pour un jeune cybercriminel inexpérimenté de déployer des attaques dépassant ses connaissances, juste sur promesse du partage des profits.

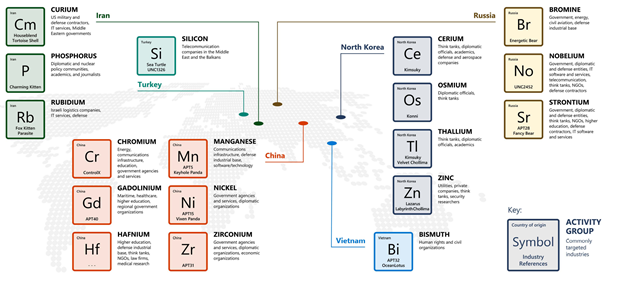

Soutien de certains de ces groupes criminels par l’état

Voici une cartographie sommaire des groupes connus soutenus par certains états (Extrait du rapport annuel de cyberdéfense de Microsoft).

Pour comprendre encore mieux la situation, certaines sources peuvent vous être utiles :

- Le rapport de défense digitale de Microsoft 2021

- Le centre canadien sur la cybersécurité

- L’institut national des standards et de la technologie des États-Unis (NIST)

- Si vous utilisez Microsoft 365, liez vos journaux au centre de sécurité et mettez en place Azure Sentinel. Vous obtiendrez beaucoup de métriques et d’indices pour améliorer votre situation.

Comment me protéger?

Nous recommandons une approche avec de multiples vecteurs

- Dans un premier temps, formez et conscientisez vos utilisateurs

- Mettez en place des filtres efficaces bidirectionnels, il ne s’agit plus de se protéger contre les attaques provenant de l’extérieure, ces dernières peuvent maintenant venir de l’intérieur de votre réseau

- Mettez en place un système d’authentification plus robuste, des mots de passe complexes et une preuve d’authentification à multi facteurs empêchant l’accès facile aux mots de passe. La biométrie peut être une option intéressante.

- Par conséquent, les services ancestraux, demandant des mots de passe simples ou ne tolérant pas le multi facteur, devraient être retirés ou isolés le plus tôt possible.

- Organisez une collecte efficace et centralisée de vos journaux de sécurité, ainsi, vous serez en mesure de connaitre le chemin emprunté par un cybercriminel, et, avec de bonnes sources d’information en sécurité, vous pourrez même prévenir certains problèmes en colmatant des brèches existantes.

- Montez une équipe d’analyste en cybersécurité, car même si vous accumulez une tonne de journaux d’événements, sans une équipe pour réagir aux informations colligées, cela devient inutile.

- N’hésitez pas, comme pour votre auto, à prendre une assurance. Érigez des mécanismes qui vous soutiendront financièrement si jamais le pire arrive.

Les incrédules pensent toujours que « Cela n’arrive qu’aux autres »

Devenir père à l’âge de 15 ans m’a rapidement fait quitter le clan des incrédules. Je vous confirme que des évènements majeurs ayant un gros impact n’arrivent pas qu’aux autres. J’ai même été témoins d’attaques visant des cibles sans aucun intérêt.

Il faut savoir que le principal facteur qui assure la rentabilité de ces attaques est le volume.

Selon le FBI, et au États-Unis seulement en 2017, il y avait une attaque informatique toutes les 40 secondes, et les paiements de rançongiciels frisaient le 1 milliard de dollars. Selon cette même étude, les pertes commerciales engendrées par ces attaques dépassaient les 5 milliards USD (Rapport du Data Privacy Group, 28 juin 2021).

Faites une extrapolation avec tous les bouleversements de ces 2 dernières années. Les chiffres d’aujourd’hui doivent probablement avoir doublé.

Vous pensez que c’est alarmiste?

Prenons comme hypothèse qu’une panne causée par une cyberattaque dans votre entreprise stoppe vos activités pendant 45 jours :

- 45 jours sans revenus

- 45 jours sans accès à vos courriels

- Tous vos projets sont sur pause

- Vos informations confidentielles voire votre propriété intellectuelle sont retenues en otage

- 45 jours à couvrir les frais d’équipes pluridisciplinaires (avocats, négociateurs, experts en technologie) entre 16 à 20h par jour

- Sans oublier d’ajouter la gestion de crise, les médias et la gestion de l’opinion publique et de vos clients pour maintenir votre image.

Comme vous le voyez, les coûts explosent rapidement.

Les prochaines étapes

Commencez par conscientiser vos équipes, faites ensuite une analyse externe de votre situation actuelle, puis mettez en place les mesures proposées à la suite de cette analyse.